TrueCrypt - Audyt programu po aferze NSA został zakończony

![]() Program TrueCrypt to obowiązkowa aplikacja dla osób, które chcą przechowywać swoje dane w bezpiecznych, zaszyfrowanych kontenerach. Praktycznie, nie można się do nich dostać bez wprowadzenia odpowiednich danych weryfikacyjnych. Swego czasu wspomniana aplikacja była bardzo często używana i pomimo otwartości kodu źródłowego tak naprawdę mało osób wiedziało o jej mechanizmie działania. W 2013 roku padł zatem pomysł, aby wykonać audyt kodu źródłowego – związku z aferą związaną z NSA ten pomysł był bardzo trafiony, ponieważ nikt nie wiedział, czy czasami agencja wywiadowcza nie umieściła żadnego haczyka również w tym popularnym programie.

Program TrueCrypt to obowiązkowa aplikacja dla osób, które chcą przechowywać swoje dane w bezpiecznych, zaszyfrowanych kontenerach. Praktycznie, nie można się do nich dostać bez wprowadzenia odpowiednich danych weryfikacyjnych. Swego czasu wspomniana aplikacja była bardzo często używana i pomimo otwartości kodu źródłowego tak naprawdę mało osób wiedziało o jej mechanizmie działania. W 2013 roku padł zatem pomysł, aby wykonać audyt kodu źródłowego – związku z aferą związaną z NSA ten pomysł był bardzo trafiony, ponieważ nikt nie wiedział, czy czasami agencja wywiadowcza nie umieściła żadnego haczyka również w tym popularnym programie.

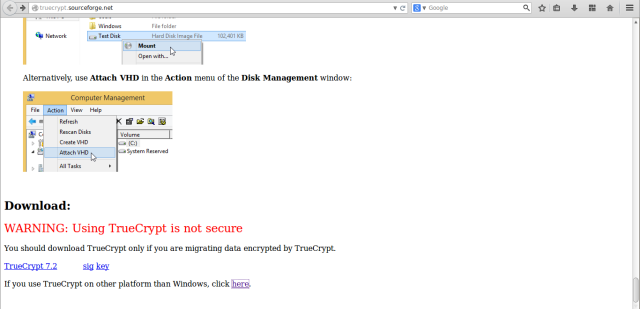

W międzyczasie wiele osób przeżyło szok – w dniu premiery najnowszej wersji TrueCrypta oznaczonej numerem 7.2 na oficjalnej stronie pojawiała się informacja, że program nie jest bezpieczny i nie jest zalecane korzystanie z najnowszej wersji, w zamian proponowane jest użycie alternatywnych rozwiązań takich jak np. wbudowany w system Windows BitLocker. Do tej pory nie wiadomo co dokładnie stało się z najnowszą wersją, co dzieje się z twórcami tego programu oraz kto zamieścił tego typu informację na głównej stronie programu.

Osoby korzystające z tego programu z pewnością niecierpliwie oczekiwały wyników audytu.

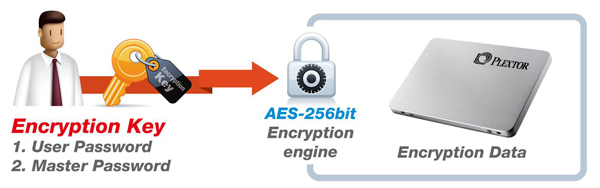

W między czasie trwał audyt starszej wersji oznaczonej numerem 7.1a, który ostatecznie utwierdza nas w przekonaniu, że oprogramowanie jest dosyć bezpieczne i nie zawiera żadnych tylnych furtek. Warto zaznaczyć, że audyt był podzielony na dwie części i pierwsza z nich również nie wykazała rażących luk w zabezpieczeniach. Aktualnie TrueCryprt 7.1a posiada dwa błędy – pierwszy z nich może doprowadzić do wygenerowania słabo losowego klucza, kiedy program nie ma dostępu do funkcji CryptAcquireContext znajdującej się w systemie Windows. W takiej sytuacji aplikacja powinna poinformować użytkownika o błędzie, jednak tego nie robi. Drugi problem związany jest atakiem typu cache-timing, lecz w związku z tym, iż te luki są ciężkie do wykorzystania program można uznać za dość bezpieczny i można przy jego pomocy (oczywiście mowa tutaj o wersji 7.1a) szyfrować ważne dane.

Źródło: Cryptographic Engineering

Powiązane publikacje

CrystalMark Retro 2.0.0 to nowa wersja kultowego benchmarku z obsługą systemów od Microsoft Windows 95 do Windows 11

12

Google Gemini 2.5 Pro dostępny za darmo. Nowy model AI zaskakuje wynikami w testach i multimodalnością

23

Apple planuje rewolucję w aplikacji Zdrowie, wprowadzając wirtualnego lekarza wykorzystującego sztuczną inteligencję

24

Przeglądarka internetowa Vivaldi integruje się z Proton VPN. Użytkownicy mogą stać się bardziej anonimowi w Internecie

142