Poradnik - Jak być bezpiecznym w Internecie

- SPIS TREŚCI -

- 0 - Jak być bezpiecznym w Internecie? Poradnik

- 1 - Historia szyfrowania, zasada działania i kontrowersje

- 2 - KeePass 2 - Zarządzaj swoimi hasłami

- 3 - PeaZip - Tworzenie zaszyfrowanych archiwów

- 4 - PeaZip - Testy kompresji i dekompresji

- 5 - TrueCrypt - Tworzenie zaszyfrowanych kontenerów

- 6 - TrueCrypt - Szybkość tworzenia standardowego woluminu

- 7 - Szyfrowanie rozmów w komunikatorach internetowych

- 8 - TOR - The Onion Router... Cebulowy Router

- 9 - FAQ - Najczęściej zadawane pytania

- 10 - Podsumowanie - Szyfrowanie twoim przyjacielem

![]() Odkąd serwisy internetowe oprócz loginu i hasła zaczęły zbierać dane osobowe tzn.: adres e-mail, imię i nazwisko, datę urodzenia, miejsce zamieszkania czy numer telefonu, pojawił się poważny problem ich przetwarzania oraz zabezpieczenia. Użytkownicy chcieli wiedzieć, co korporacja robi z takimi informacjami, więc wymuszono na wielkich przedsiębiorstwach stworzenie polityki prywatności. Dokumenty te miały na celu przedstawienie zakresu działań dotyczących obracania danymi, ale z czasem firmy zaczęły wiązać je z aktywnością użytkowników, co pozwalało np.: na jeszcze lepsze personalizowanie reklam. Takie zabiegi nie wszystkim się podobały, lecz ostatecznie sami użytkownicy zaniechali walki... Dopiero kiedy wybuchła afera PRISM, przelała się czara goryczy. Cześć z nieświadomych internautów przejrzała nareszcie na oczy i zauważyła, że wszystkie górnolotne obietnice dotyczące ochrony danych są niewiele warte. Firmy piszą jedno, a robią za naszymi plecami co innego, mając usta pełne frazesów. Czy w dzisiejszych czasach można w Internecie zachować chociaż cząstkę anonimowości? Czy rzeczywiście agencje bezpieczeństwa muszą wszystko o nas wiedzieć? Zapewne szpiegować nie przestaną, ale możemy utrudnić im to zadanie metodami, o których dowiecie się z niniejszego artykułu.

Odkąd serwisy internetowe oprócz loginu i hasła zaczęły zbierać dane osobowe tzn.: adres e-mail, imię i nazwisko, datę urodzenia, miejsce zamieszkania czy numer telefonu, pojawił się poważny problem ich przetwarzania oraz zabezpieczenia. Użytkownicy chcieli wiedzieć, co korporacja robi z takimi informacjami, więc wymuszono na wielkich przedsiębiorstwach stworzenie polityki prywatności. Dokumenty te miały na celu przedstawienie zakresu działań dotyczących obracania danymi, ale z czasem firmy zaczęły wiązać je z aktywnością użytkowników, co pozwalało np.: na jeszcze lepsze personalizowanie reklam. Takie zabiegi nie wszystkim się podobały, lecz ostatecznie sami użytkownicy zaniechali walki... Dopiero kiedy wybuchła afera PRISM, przelała się czara goryczy. Cześć z nieświadomych internautów przejrzała nareszcie na oczy i zauważyła, że wszystkie górnolotne obietnice dotyczące ochrony danych są niewiele warte. Firmy piszą jedno, a robią za naszymi plecami co innego, mając usta pełne frazesów. Czy w dzisiejszych czasach można w Internecie zachować chociaż cząstkę anonimowości? Czy rzeczywiście agencje bezpieczeństwa muszą wszystko o nas wiedzieć? Zapewne szpiegować nie przestaną, ale możemy utrudnić im to zadanie metodami, o których dowiecie się z niniejszego artykułu.

Autor: Paweł Pieczyrak

Pierwsze witryny internetowe w porównaniu do tych istniejących obecnie, posiadały bardzo słabe zabezpieczenia, ale wówczas skala zagrożeń wynikająca z użytkowania sieci była nieporównywalnie mniejsza niż dzisiaj. Wraz z rozwojem Internetu powstały jednak pewne systemy (m.in.: fora), gdzie potrzebne było utworzenie baz danych służących do przechowywania danych. Teoretycznie hasła oraz pseudonimy użytkowników były cenne, ale w rzeczywistości ich wyciek nie wiązał się z przykrymi konsekwencjami. Poza tym, czy po samym nicku potrafilibyśmy zidentyfikować konkretną osobę? Raczej nie bardzo. Można naturalnie próbować po adresie IP, jednak w tamtych czasach providerzy niechętnie udzielali takich informacji. Wtedy można było jeszcze uwierzyć, iż jesteśmy w Internecie anonimowi. Kiedy zaczęły powstawać bardziej zaawansowane usługi np.: poczta e-mail, zrodziło się pytanie - jak skutecznie zabezpieczyć ważne dane? W razie ataku musimy przecież jak najbardziej utrudnić życie włamywaczom. Rzecz jasna, za najskuteczniejsze narzędzie do tego celu uznano szyfrowanie. Przy pomocy specjalnych algorytmów zabezpieczano wiadomości, hasła, dane osobowe, natomiast w pewnym momencie twórcy nowych usług WWW wpadli na pomysł, aby w pewien sposób śledzić użytkowników. Zastanawialiście się kiedyś, dlaczego wyświetlane gdzieniegdzie reklamy dziwnym trafem nawiązują do tego, co ostatnio przeglądaliście w sieci? Nie, to nie był przypadek.

Rozpoczęła się era delikatnej inwigilacji - rządy, agencje bezpieczeństwa itp. postanowiły wykorzystać szansę. Przecież terroryści i cybernetyczni przestępcy to także ludzie, którzy zapewne korzystają z poczty, portali społecznościach, telefonów, więc aby działać prewencyjnie, rozpoczęto śledzenie poczynań użytkowników tych usług. Miało to zneutralizować ewentualne zagrożenie już na etapie planowania. Agencje rządowe jednak nie zrozumiały, że obserwowanie zachowania społeczeństwa to jedno, a nieposzanowanie prywatności, do której każdy obywatel ma prawo, to drugie. Pomimo tego, iż istnieją regulacje prawne mówiące na jakich podstawach można udostępniać konkretne dane osobowe, wiele instytucji państwowych zdaje się je omijać. Z czasem jednak co bardziej jaskrawe przypadki wychodzą na światło dzienne i dają pełny obraz tego co dzieje się z naszymi danymi, które pośrednio lub bezpośrednio udostępniamy. Nasze rozmowy i działania w sieci mogą być lub wręcz są ściśle kontrolowane, nawet jeżeli jesteśmy całkowicie niewinni. Niektórzy mówią „ja nie mam nic do ukrycia, niech mnie śledzą”. Jasne - chciałbyś żeby w Twoim mieszkaniu znajdowała się nieznana osoba i zapisywała wszystkie Twoje rozmowy, które prowadzisz np. z żoną? Jeżeli odpowiedź brzmi "nie", to niby dlaczego nie chcesz? Przecież nie masz nic do ukrycia :)

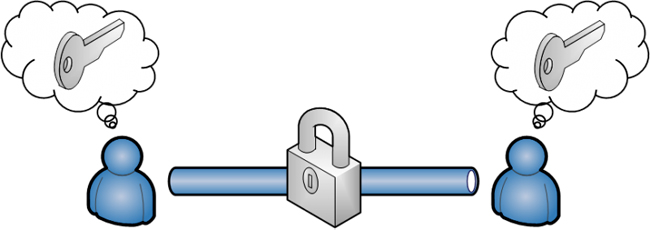

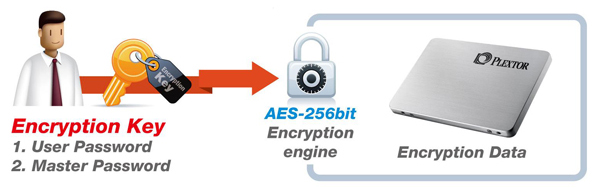

Na szczęście istnieją metody, które pozwalają zabezpieczyć się przed okiem wielkiego brata np.: szyfrowanie danych. Ogólne działanie tego mechanizmu jest bardzo proste, bowiem przy pomocy określonego schematu kodujemy tekst, będący dla osoby postronnej ciągiem przypadkowych znaków i cyfr. Jedynie adresat, który posiada schemat przy pomocy którego będzie w stanie odszyfrować „dziwną” zawartość listu, pozna jego prawdziwą treść. Odszyfrowanie danych zabezpieczonych specjalnymi algorytmami jest czasochłonne, zaś w wielu przypadkach takie próby kończą się fiaskiem. Z tego artykułu dowiecie się jak chronić swoje dane przy pomocy szyfrowania oraz tworzyć trudne do złamania hasła. Wszystkie testy aplikacji odbywały się na laptopie Packard Bell EasyNote LJ65 o konfiguracji: Intel Pentium T4500 2,3 GHz, 4 GB DDR3 i NVIDIA GeForce G210M z wykorzystaniem systemu operacyjnego Windows 7. W niektórych sytuacjach wykorzystywany był również Windows 8.1 Preview. Generalnie, skupimy się na narzędziach instalowanych lokalnie na komputerze użytkownika. Nie będziemy omawiać usług oferujących możliwość zabezpieczania danych, ale działających w ramach chmury obliczeniowej. Jeśli zatem chcecie się dowiedzieć, co należy zrobić, aby poczuć się bezpieczniejszym w tym wielkim współczesnym świecie inwigilacji, zapraszamy do lektury poradnika.

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- …

- następna ›

- ostatnia »

- SPIS TREŚCI -

- 0 - Jak być bezpiecznym w Internecie? Poradnik

- 1 - Historia szyfrowania, zasada działania i kontrowersje

- 2 - KeePass 2 - Zarządzaj swoimi hasłami

- 3 - PeaZip - Tworzenie zaszyfrowanych archiwów

- 4 - PeaZip - Testy kompresji i dekompresji

- 5 - TrueCrypt - Tworzenie zaszyfrowanych kontenerów

- 6 - TrueCrypt - Szybkość tworzenia standardowego woluminu

- 7 - Szyfrowanie rozmów w komunikatorach internetowych

- 8 - TOR - The Onion Router... Cebulowy Router

- 9 - FAQ - Najczęściej zadawane pytania

- 10 - Podsumowanie - Szyfrowanie twoim przyjacielem

Powiązane publikacje

Darmowe programy do Windows cz. 7. Obsługa telefonu, usuwanie aplikacji i śmieci, zaawansowane wyszukiwanie i inne

50

Jak zainstalować Androida 16 na komputerze? To prostsze niż może Ci się wydawać. Poradnik krok po kroku z udziałem Android Studio

19

Darmowe aplikacje na Androida, styczeń 2025. Siedem przydatnych narzędzi z otwartym źródłem

10

Dual Boot na Steam Decku - Jak zainstalować Windows 11 obok SteamOS? Poradnik krok po kroku

22